Od wersji 3.0 platformy RHQ jest możliwość włączenia interfejsu zarządzającego przez przeglądarkę opartego o bibliotekę GWT. Nie jest on domyślnie włączony, i ciągle raczej można go traktować jako ciekawostkę, ale warto się z nim zapoznać.

Włączenie go nie jest wielce skomplikowane, sprowadza się do włączenie odpowiedniej opcji w konfiguracji oraz uruchomieniu odpowiedniego serwletu.

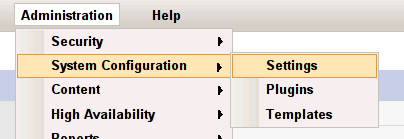

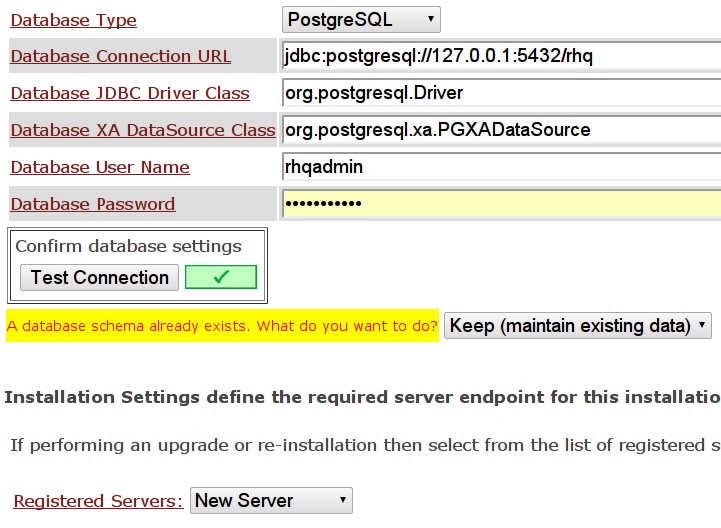

- Pierwszym krokiem będzie uruchomenie konfiiguracji RHQ, czyli

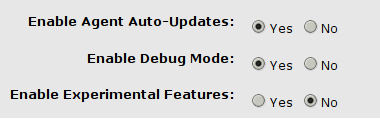

Administration->System Configuration->Settings. - W konfiguracji należy odszukać pole o nazwie

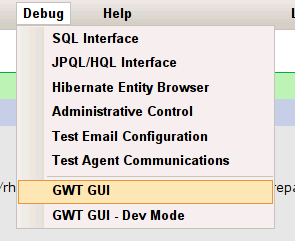

RHQ General Configuration Propertiesi włączyć opcję o nazwieEnable Debug Modeoraz zapisać zmiany: - Po zapisaniu nowej konfiguracji powinna pojawić się nowe w menu o nazwie

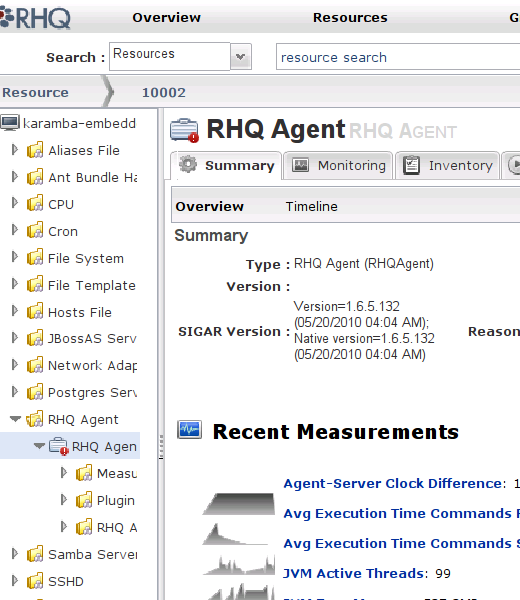

Debug. Pozostaje wybrać z niej pozycjeGWT GUI: - Uruchomi się interfejs dostępowy napisany w GWT. A wygląda on mniej więcej tak:

Jest dostępna prezentacji opisująca możliwości nowego interfejsu: Customizable Dashboards.

Uwaga!

Interfejs GWT nie działał mi przy użyciu przeglądarki Chrome, nie wyświetlał się w oknie przeglądarki.