7 lipca pojawiła się finalna wersja serwera RHQ w wersji 3.0.0. Linki do pobrania można znaleźć na stronie Download projektu.

Poniżej lista modyfikacji w stosunku do wersji poprzedniej wersji stabilnej 1.3 (tak z punktu widzenia użytkownika, nie programisty):

- nastąpiła zmiana numeracji z 1.3 na wersji 3.0 – aby wyrównać numerację różnych projektów

- wtyczki do zarządzania serwerem JBoss (projekt o nazwie Jopr) zostały zintegrowane z projektem RHQ (czyli ich źródła znajdują się w tym samym repozytorium kodu, w ramach swoich modułów)

- wprowadzenie wtyczek po stronie serwera, co umożliwa dodawanie nowych funkcji bez potrzeby kompilacji i modyfikacji kodu źródłowego: Server Plugin Development

- możliwość dodawania własnej obsługi alarmów: Alert Sender Plug-ins

- zmiana nazwy pozycji menu związanych z zarządzaniem instalacją i aktualizacja aplikacji z „Content Source” na „Content Providers” oraz „Channel” na Repositories”

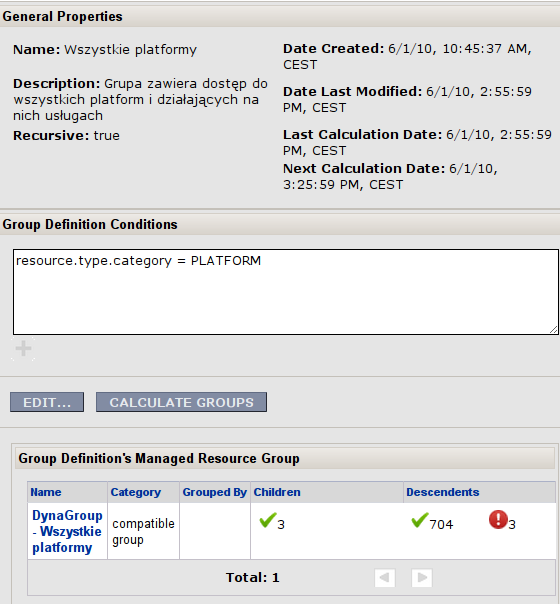

- synchronizacja zdefiniowanych repozytoriów

- możliwość przeglądania repozytoriów oraz pobierania pakietów przy użyciu przeglądarki

- zmiana sposobu przechowywania alarmów

- możliwość utworzenia szablonów używanych do powiadamiania o różnych zdarzeniach

- nowa przeglądarka zasobów

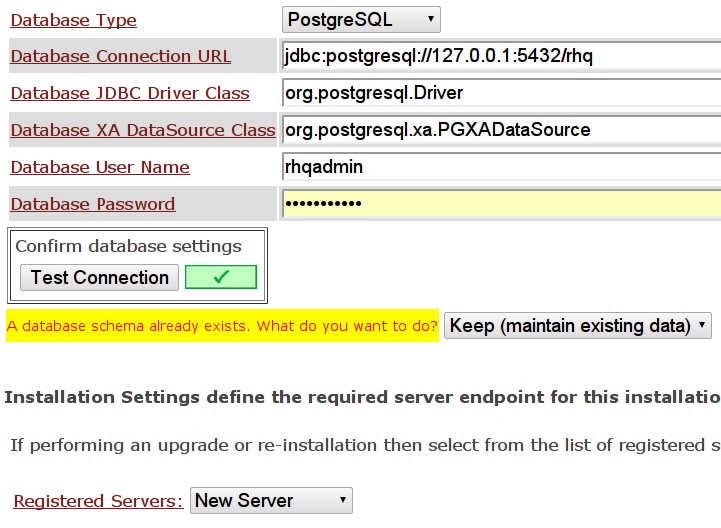

- maskowanie hasła dostępowego do bazy danych (przy użyciu skryptu

bin/generate-db-password.sh) - dodanie wsparcia bazy danych Oracle 11g

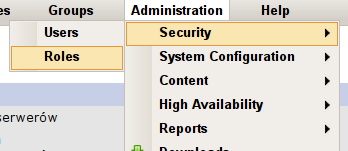

- uwierzytelniania na podstawie grup LDAPowych

- poprawa wsparcia serwera Apache

- zestaw wtyczek, które pojawiły się w nowej wersji a nie były dostępne w wersji RHQ 1.3 w połączeniu z Jopr 2.3.1

jopr-jboss-as-5– obsługa serwera aplikacji JBoss w wersji 5jopr-jboss-cacherhq-aliasesrhq-ant-bundlerhq-augeas– obsługi biblioteki Augeas, pozwalającej na dostęp do rożnych plików konfiguracyjnychrhq-cobblerrhq-cron– definiowanie zadań w cronierhq-postfix– obsługa serwera pocztowego Postfixrhq-samba– obsługa serwera Sambarhq-sudoers– edycja pliku sudoersrhq-twitter

Dokładną listę wszystkich modyfikacji (wraz z numerami poszczególnych zgłoszeń w systemie Jira) można znaleźć na stronach projektu, w ramach publikowanej każdej wersji beta.